Firewall security: ¿cómo proteger tu empresa de ataques en la nube?

Firewall security: ¿cómo proteger tu empresa de ataques en la nube?

La seguridad en la nube es esencial para las empresas que buscan proteger sus datos y aplicaciones de ciberataques. Una herramienta fundamental en esta protección es el firewall, que actúa como una barrera entre la red interna de la empresa y el tráfico externo potencialmente malicioso. Adaptix Networks ofrece una variedad de servicios en la nube diseñados para fortalecer la seguridad empresarial.

Como sabemos que lo indispensable es estar informado, queremos contarte cómo los firewalls pueden proteger a tu empresa de ataques en la nube y cómo estos servicios pueden ser integrados en tu estrategia de seguridad.

¿Qué es un firewall y cómo funciona en la nube?

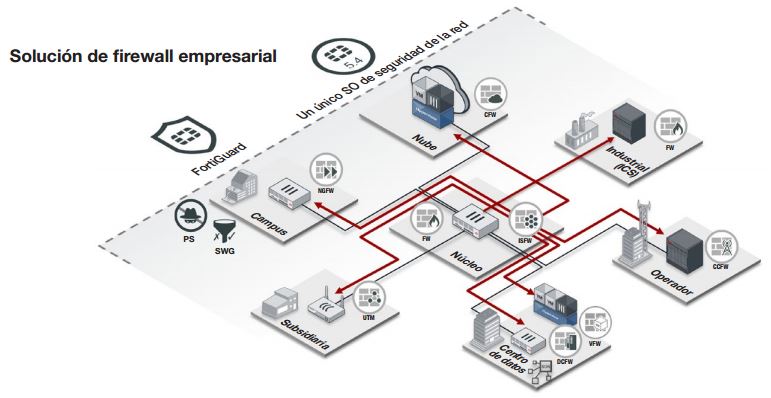

Un firewall es un sistema de seguridad que monitorea y controla el tráfico de red entrante y saliente basado en reglas de seguridad predefinidas. Su objetivo es bloquear accesos no autorizados y permitir comunicaciones legítimas. En el contexto de la nube, los firewalls pueden ser implementados como soluciones basadas en software que protegen las aplicaciones y datos alojados en infraestructuras cloud.

Los firewalls en la nube ofrecen funcionalidades avanzadas, como la inspección profunda de paquetes, detección y prevención de intrusiones, y filtrado de contenido. Estas características permiten identificar y mitigar amenazas antes de que puedan afectar a los sistemas internos de la empresa.

Principales amenazas en la nube y cómo mitigarlas con firewalls

Las empresas que operan en la nube enfrentan diversas amenazas, entre las que se incluyen:

- Ataques de denegación de servicio distribuido (DDoS): estos ataques buscan sobrecargar los recursos de la empresa, provocando interrupciones en el servicio. Nuestra empresa ofrece la solución de implementar un firewall con capacidades de detección y mitigación de DDoS, que puede identificar patrones de tráfico anómalos y bloquear el tráfico malicioso antes de que afecte a los sistemas.

- Accesos no autorizados: los ciberdelincuentes intentan acceder a sistemas y datos sensibles sin permiso. Nuestros expertos proponen configurar reglas estrictas en el firewall para permitir únicamente el tráfico proveniente de direcciones IP confiables y utilizar autenticación multifactor para reforzar la seguridad.

- Inyecciones de código malicioso: ataques como inyecciones SQL o scripts entre sitios (XSS) buscan explotar vulnerabilidades en las aplicaciones web. Desde Adaptix mitigamos esta amenaza utilizando un firewall de aplicaciones web (WAF) que analice y filtre el tráfico HTTP/HTTPS para detectar y bloquear intentos de inyección de código.

- Malware y ransomware: software malicioso diseñado para dañar o tomar el control de sistemas. Nuestra empresa implementa un firewall con capacidades de inspección profunda de paquetes y análisis de comportamiento para identificar y bloquear malware antes de que ingrese a la red.

Fortalece la seguridad en tu nube con nuestros servicios

Adaptix Networks ofrece una gama de servicios diseñados para mejorar la seguridad y eficiencia de las operaciones en la nube de las empresas:

Cloud Firewall

El servicio de Cloud Firewall de Adaptix Networks proporciona una barrera de seguridad robusta para proteger la infraestructura en la nube. Entre sus características destacan:

- VPN para acceso seguro: permite conexiones seguras y cifradas a la red de la empresa, facilitando el trabajo remoto sin comprometer la seguridad.

- Bloqueo geográfico: restringe el acceso a la red desde ubicaciones geográficas específicas, reduciendo el riesgo de ataques originados en regiones con alta actividad maliciosa.

- Antivirus y antispyware integrados: ofrece protección adicional contra software malicioso al inspeccionar y filtrar el tráfico en busca de amenazas conocidas.

Estas funcionalidades aseguran que solo el tráfico legítimo tenga acceso a los recursos de la empresa, minimizando la exposición a amenazas externas.

Cloud Backup

La pérdida de datos puede tener consecuencias devastadoras para cualquier empresa. El servicio de Cloud Backup de Adaptix Networks permite realizar copias de seguridad automatizadas y seguras de la información crítica.

- Soporte multiplataforma: compatible con diversos sistemas operativos, facilitando la protección de datos en entornos heterogéneos.

- Protección continua: realiza respaldos de manera continua, asegurando que los datos estén siempre actualizados y protegidos.

- Acceso remoto: permite restaurar datos desde cualquier ubicación, facilitando la recuperación en caso de incidentes.

Este servicio garantiza la disponibilidad y recuperación de datos esenciales en caso de fallos o ataques. Al estar basado en la nube, este servicio reduce costos de infraestructura y mantenimiento, ofreciendo flexibilidad y eficiencia.

Cloud NAS

El almacenamiento y gestión de datos son fundamentales para las operaciones diarias. El servicio de Cloud NAS de Adaptix Networks proporciona:

Colaboración fluida: permite a los equipos acceder y compartir archivos de manera segura y eficiente desde cualquier ubicación.

Adaptix: líderes en ciberseguridad

La seguridad en la nube es un desafío constante para las empresas, pero, con las soluciones adecuadas, es posible minimizar los riesgos y garantizar la protección de datos y sistemas, y servicios como los que ofrecemos en Adaptix Networks te brindan una protección avanzada y personalizada ajustada a las necesidades de tu compañía.

Si deseas seguir fortaleciendo la seguridad de tu empresa y conocer más estrategias para proteger tu infraestructura digital, explora nuestra web y mantente un paso adelante frente a las amenazas en la nube.