Segmentación de red

La segmentación de red implica dividir una red física en diferentes subredes. Una vez que la red se ha subdividido en unidades más pequeñas y manejables, se aplican controles y servicios de seguridad únicos a cada subred. Lo que brinda más control sobre el tráfico de red, optimiza el rendimiento y mejora la seguridad.

Una amplia red plana representa inevitablemente una gran superficie de ataque. Cuando una red se divide en subredes más pequeñas y se aisla el tráfico, también se reduce la superficie de ataque.

Como resultado de la segmentación de red, tenemos menos hosts por subred, minimizamos el tráfico local en cada subred y limitamos el tráfico externo solo al designado para la subred.

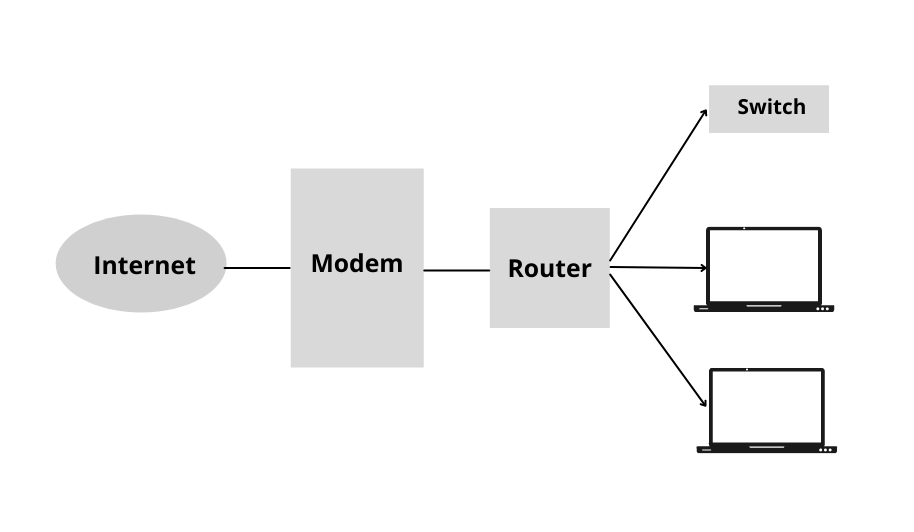

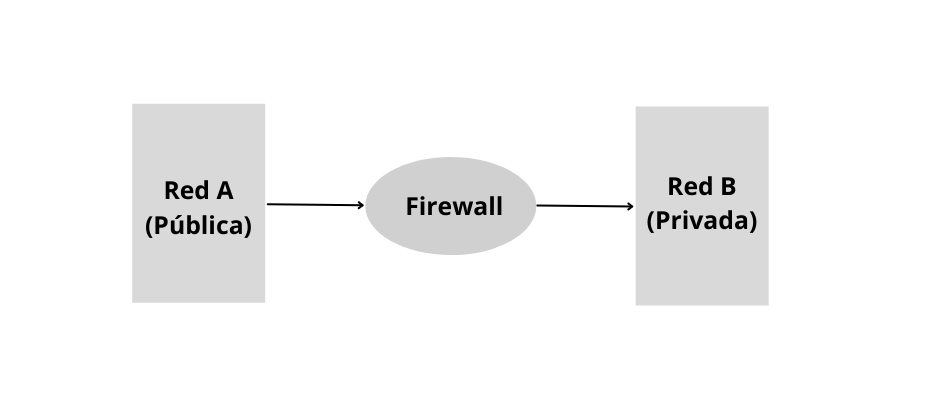

La segmentación de la red puede implementarse como una segmentación física o lógica.

En la segmentación física un firewall físico o virtual actúa como la puerta de enlace de la subred y controla el tráfico que entra y sale. La segmentación física es relativamente sencilla de administrar porque la topología se encuentra fija en la arquitectura.

La segmentación lógica crea subredes mediante uno de dos métodos primarios: redes de área local virtualesl (VLAN) y la que se efectúa a más profundidad mediante técnicas de virtualización de red.

La segmentación lógica es más flexible que la física porque no requiere cableado ni el movimiento de componentes físicos. El aprovisionamiento automático puede simplificar en gran medida la configuración de las subredes.