Ciberseguridad para las pymes

Una parte importante de la digitalización es la ciberseguridad: La capacidad de protegerse, detectar y responder a los ciberataques que suceden a diario. Estos ataques pueden ir dirigidos a los ordenadores, servidores, redes, sistemas, etc. para conseguir información muy valiosa para la empresa, obtener beneficios financieros o simplemente para atemorizar e impedir el correcto funcionamiento de estas.

Unos datos muy interesantes que nos sirven para entender mejor la situación de seguridad online de las pymes y ponerlo en perspectiva son que:

- El 70% de los ciberataques en España van dirigidos a pymes.

- Las pymes tardan en promedio 212 días en identificar un ataque y 75 días más en contenerlo.

- El coste promedio de un ciberataque en España es de 35.000€.

- El 60% de las pymes víctimas de ciberataques severos desaparecen en los 6 meses posteriores al incidente.

- El 99,8% de las pymes españolas no se consideran un objetivo atractivo para un ciberataque.

- El 91% de los ciberataques comienzan por un email de phishing.

Una buena noticia para las pymes españolas es que se lanza el “Kit Digital”, un nuevo paquete de ayudas para la digitalización de las pymes, microempresas y trabajadores autónomos en España. Quiere decir que si tienes una pyme por debajo de 50 empleados, puedes optar a estas ayudas y proteger tu empresa de los ciberataques.

Este Kit Digital es parte del Plan de Recuperación, Transformación Y Resiliencia del programa “España Digital” y una de sus grandes ventajas es que está financiado por la Unión Europea. Descargar la Guía rápida o para más información en https://www.acelerapyme.es/kit-digital.

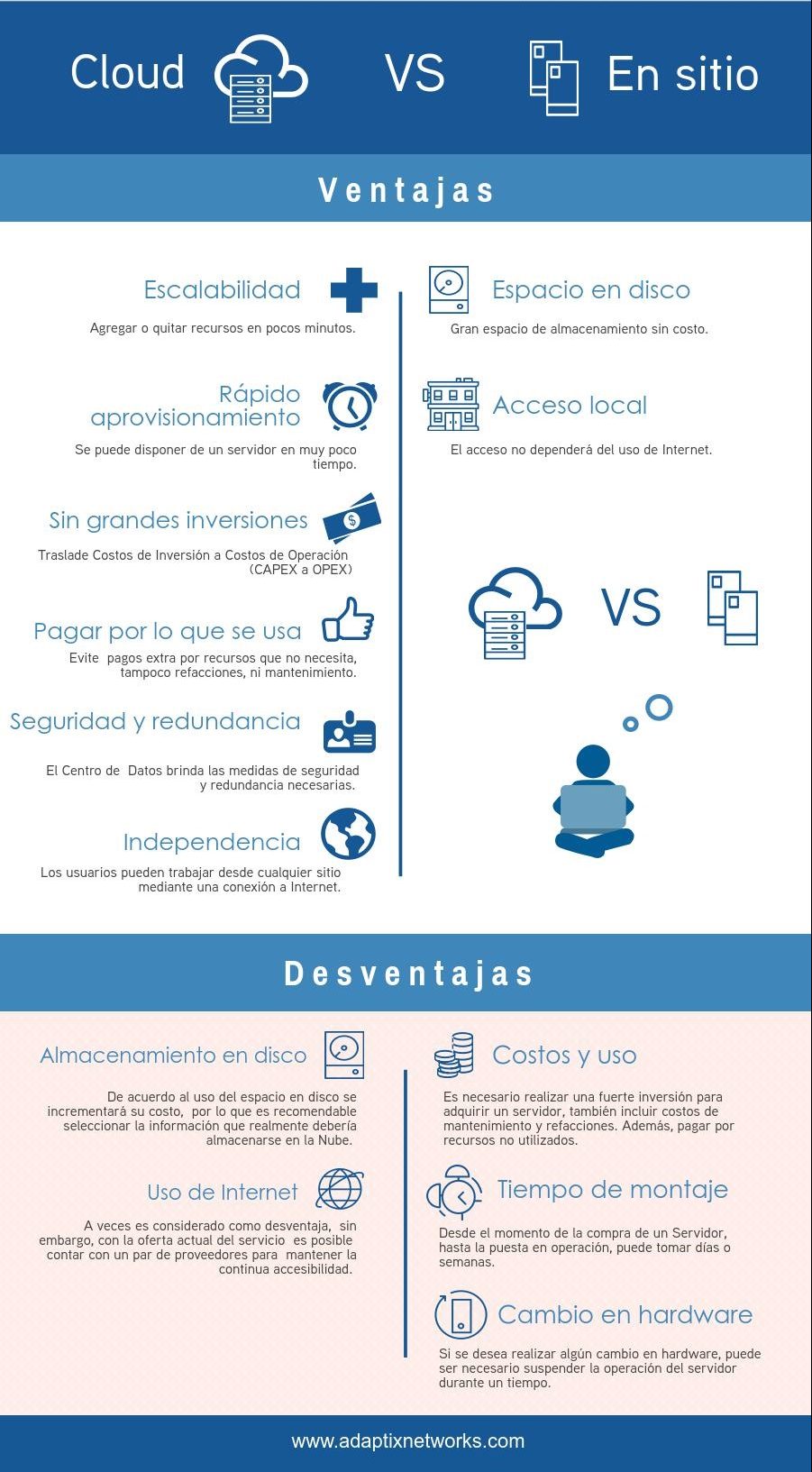

Le invitamos a ponerse en contacto con nosotros para proveerle más información respecto al apoyo que Adaptix Networks puede brindar a su empresa en servicios de Ciberseguridad y de Cómputo en la Nube.